ACMS B2B/B2B LE SFTP手順のセキュリティ強化対策に関するお知らせ

拝啓 貴社ますますご盛栄のこととお慶び申し上げます。平素は格別のお引き立てをいただき、厚く御礼申し上げます。

さて、2022年1月にIETF※1がRFC 9142※2「SSHの鍵交換方法の更新と推奨事項」を公開しました。これに伴いACMS B2B/B2B LEのSFTP手順オプション(以下、SFTP手順)をご利用のお客様を対象に、セキュリティ強化対策およびRFC 9142推奨事項に準拠した設定についてご案内いたしますので、お客様のセキュリティーポリシーに合わせご対応いただきますようお願い申し上げます。

なお、ご不明な点などございましたら、弊社カスタマー・サポート・サービスまでお問い合わせください。今後とも弊社および弊社製品を、何卒よろしくお願い申し上げます。

※1 Internet Engineering Task Force、インターネット技術の標準化を推進する任意団体

※2 Key Exchange(KEX)Method Updates and Recommendations for Secure Shell(SSH)

https://www.rfc-editor.org/info/rfc9142

記

■ 対象

ACMS B2B/B2B LEにてSFTP手順をご利用のお客様

■ SFTP手順のご利用に関するご案内

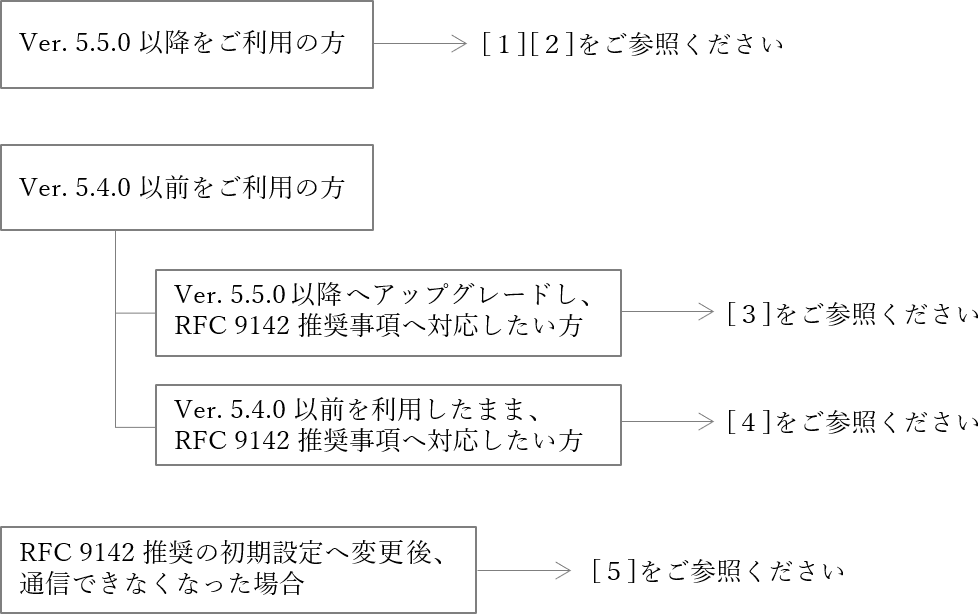

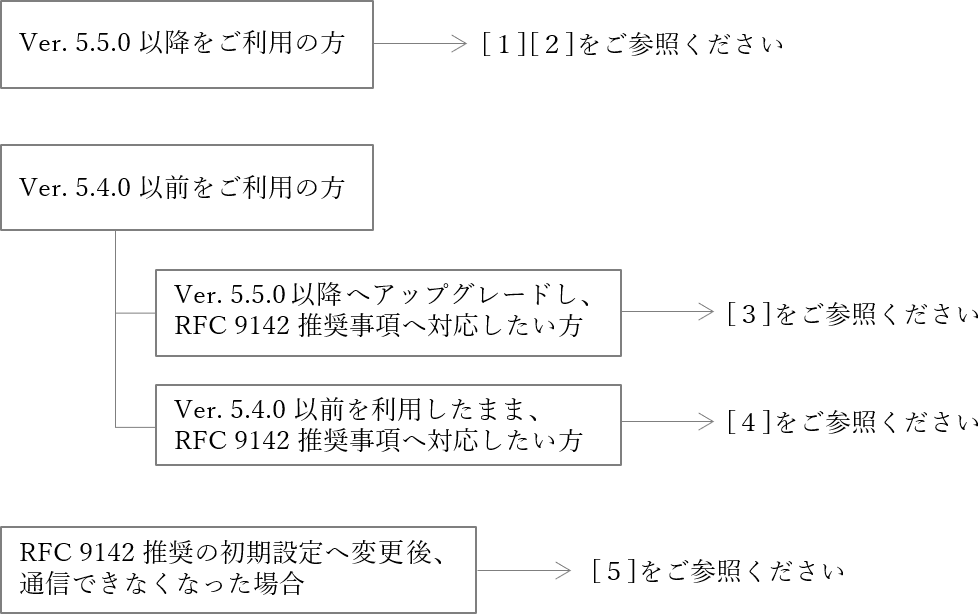

[SFTPサーバ]

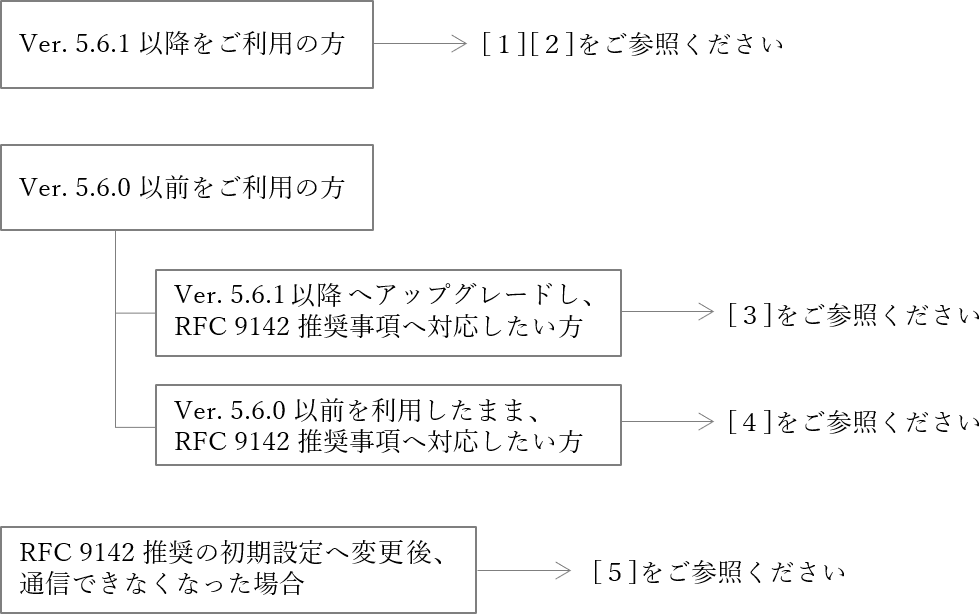

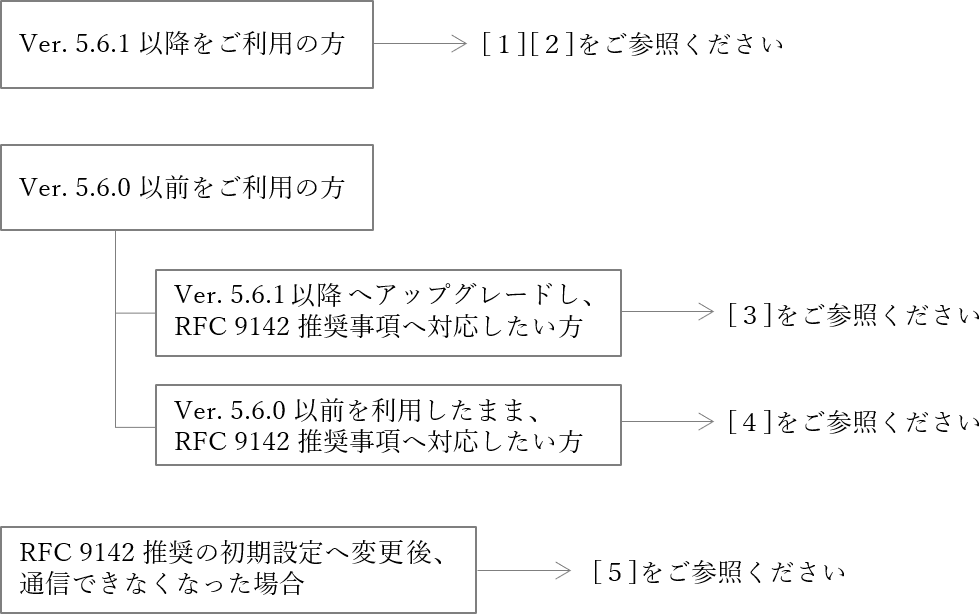

[SFTPクライアント]

[1] SFTP手順での鍵交換方法の初期設定について

ACMS B2B/B2B LE Ver. 5.5.0以降のSFTPサーバおよびVer. 5.6.1以降のSFTPクライアントではセキュリティ強化、通称「Logjam攻撃※3」への対策およびRFC 9142準拠を目的として下表のとおり鍵交換方法の初期設定(既定値)を変更しました。

表1 鍵交換方法の初期設定(既定値)

#3がSFTPサーバはV5.5.0以降、SFTPクライアントはV5.6.1以降で新しくサポートされました。

#2、5がSFTPサーバはV5.5.0以降、SFTPクライアントはV5.6.1以降で既定から除外されました。

※3 1024bit以下の鍵長によるDiffie-Hellman(DH)鍵交換の脆弱性を使った攻撃

※4 RFC 9142では「diffie-hellman-group1-sha1」および「diffie-hellman-group-exchange-sha1」が廃止とされたため、既定値から除外

[2] SFTP手順ご利用に際し、事前確認のお願い

ACMS B2B/B2B LE Ver. 5.5.0以降でSFTPサーバをご利用いただく場合、又はVer.5.6.1以降のSFTPクライアントをご利用いただく場合、表1の初期設定が、お客様のセキュリティポリシーに合致するかどうかをご確認ください。また、表1の初期設定に変更した場合、通信可能かどうかを通信相手先にご確認ください。

初期設定がお客様のセキュリティーポリシーに合致せず、通信相手先が当初期設定により通信に対応できない場合には、以降に記載のある[5]の対処をお願いいたします。

[3] アップグレード時におけるRFC 9142 推奨事項への対応

[SFTPサーバ]

ACMS B2B/B2B LE Ver.5.4.0以前をご利用で、RFC 9142推奨事項に対応する場合、以下対応が必要となります。

・「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」の無効化

・「diffie-hellman-group14-sha256」の有効化

ACMS B2B/B2B LE Ver.5.5.0以降へアップグレードする際、既存のACMSプロパティを継続利用し、かつRFC 9142推奨事項に準拠させる(表1の優先順位を適用する)場合、以下例の通り cps.sshd_kexプロパティをコメントアウトしてください。

【例】

# cps.sshd_kex=diffie-hellman-group-exchange-sha256,diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

<注意>

1. 設定時は改行せず1行で記載してください。

2. プロパティを変更した場合は、ACMS B2B/B2B LEの再起動が必要です。

[SFTPクライアント]

ACMS B2B/B2B LE Ver.5.6.0以前をご利用で、RFC 9142推奨事項に準拠させる場合、以下対応が必要となります。

・「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」の無効化

・「diffie-hellman-group14-sha256」の有効化

ACMS B2B/B2B LE Ver.5.6.1以降へアップグレードする際、既存のACMSプロパティを継続利用し、かつRFC 9142推奨事項に準拠させる(表1の優先順位を適用する)場合、以下例の通り cps.ssh_kexプロパティをコメントアウトしてください。

【例】

# cps.ssh_kex=diffie-hellman-group-exchange-sha256,diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

<注意>

1. 設定時は改行せず1行で記載してください。

2. プロパティを変更した場合は、ACMS B2B/B2B LEの再起動が必要です。

[4] 以前のバージョンをご利用のままRFC9142 推奨事項へ対応

[SFTPサーバ]

ACMS B2B/B2B LE Ver. 5.4.0 以前をご利用で、RFC9142推奨事項に準拠させる場合、RFC9142推奨事項のうち以下のみ対応が可能です。

・「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」の無効化

一方で、「diffie-hellman-group14-sha256」の有効化やDHグループ交換における鍵サイズの下限を「2048」に変更することにつきましては、ACMS B2B/B2B LE Ver.5.5.0以降の機能になりますので、Ver.5.4.0以前の場合にはご利用いただけません。ご利用いただきたい場合は、Ver. 5.5.0以降へのアップグレードをご検討ください。

《「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」の無効化手順》

RFC 9142準拠させる(表1の優先順位を適用する)場合、以下の例の通りcps.sshd_kexプロパティから「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」を削除してください。

【例】

cps.sshd_kex=diffie-hellman-group-exchange-sha256,diffie-hellman-group14-sha1

(プロパティから、diffie-hellman-group-exchange-sha1、diffie-hellman-group1-sha1を削除)

<注意>

1. 設定時は改行せず1行で記載してください。

2. プロパティを変更した場合は、ACMS B2B/B2B LEの再起動が必要です。

[SFTPクライアント]

ACMS B2B/B2B LE Ver. 5.6.0 以前をご利用で、RFC9142推奨事項に準拠させる場合、RFC9142推奨事項のうち以下のみ対応が可能です。

・「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」の無効化

一方で、「diffie-hellman-group14-sha256」の有効化やDHグループ交換における鍵サイズの下限を「2048」に変更することにつきましては、ACMS B2B/B2B LE Ver.5.6.1以降の機能になりますので、Ver.5.6.0以前の場合にはご利用いただけません。ご利用いただきたい場合は、Ver. 5.6.1以降へのアップグレードをご検討ください。

《「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」の無効化手順》

RFC 9142準拠させる(表1の優先順位を適用する)場合、以下の例の通りcps.ssh_kexプロパティから「diffie-hellman-group-exchange-sha1」と「diffie-hellman-group1-sha1」を削除してください。

【例】

cps.ssh_kex=diffie-hellman-group-exchange-sha256,diffie-hellman-group14-sha1

(プロパティから、diffie-hellman-group-exchange-sha1、diffie-hellman-group1-sha1を削除)

<注意>

1. 設定時は改行せず1行で記載してください。

2. プロパティを変更した場合は、ACMS B2B/B2B LEの再起動が必要です。

[5] RFC9142推奨への設定変更後に通信できなくなった場合の対応

通信相手先が表1の初期設定により通信できない場合には、以下の設定をご検討ください。なお、当設定変更は、脆弱性リスクを内包することになるため、お客様セキュリティーポリシーに合わせてご判断いただけますようお願いいたします。

[SFTPサーバ]

【鍵交換アルゴリズムの鍵長下限値】

ACMSプロパティのcps.sshd_dhgex_min_size_easingプロパティを有効化してください。

cps.sshd_dhgex_min_size_easing=ON

【鍵交換アルゴリズム】

ACMSプロパティのcps.sshd_kexプロパティを有効化し(行先頭に#が記載されていた場合は#を削除)、次のように設定してください。

cps.sshd_kex=diffie-hellman-group-exchange-sha256,diffie-hellman-group14-sha256,diffie-hellman-group14-sha1,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

(行末に「,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1」を追加)

<注意>

1. 設定時は改行せず1行で記載してください。

2. プロパティを変更した場合は、ACMS B2B/B2B LEの再起動が必要です。

[SFTPクライアント]

【鍵交換アルゴリズムの鍵長最小値、推奨値】

ACMSプロパティの以下のプロパティを有効化し、次のように設定してださい。

cps.ssh_dhgex_length_min=1024

cps.ssh_dhgex_length_preferred=2048

【鍵交換アルゴリズム】

ACMSプロパティのcps.sshd_kexプロパティを有効化し(行先頭に#が記載されていた場合は#を削除)、次のように設定してください。

cps.ssh_kex=diffie-hellman-group-exchange-sha256,diffie-hellman-group14-sha256,diffie-hellman-group14-sha1,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1

(行末に「,diffie-hellman-group-exchange-sha1,diffie-hellman-group1-sha1」を追加)

<注意>

1. 設定時は改行せず1行で記載してください。

2. プロパティを変更した場合は、ACMS B2B/B2B LEの再起動が必要です。

以上

参考:ACMS B2B V5.5.0リリースノート抜粋

2.SFTPサーバ - 鍵交換アルゴリズムの優先度の改善

セキュリティ強化を目的として、鍵交換アルゴリズムの優先度の既定値の見直しを行いました。

優先度は以下の通りです。

- diffie-hellman-group-exchange-sha256

- diffie-hellman-group14-sha256

- diffie-hellman-group14-sha1

また、下記の鍵交換アルゴリズムを既定値から除外しました。

- diffie-hellman-group-exchange-sha1

- diffie-hellman-group1-sha1

本セキュリティ強化によって通信できない通信相手が存在する場合は、除外された鍵交換アルゴリズムをacms.propertiesの「cps.sshd_kex」に設定することで、従来の挙動に戻す事が可能です。

[PC:1303]

3.SFTPサーバ - DHグループ交換における鍵サイズのセキュリティ改善

Logjam攻撃への対応を目的として、以下のDHグループ交換について鍵サイズ下限の既定値を1024から2048に変更しました。

- diffie-hellman-group-exchange-sha256

- diffie-hellman-group-exchange-sha1

本セキュリティ強化によって通信できない通信相手が存在する場合は、acms.propertiesの「cps.sshd_dhgex_min_size_easing」を以下のように設定することで、従来の挙動に戻すことが可能です。

- cps.sshd_dhgex_min_size_easing=ON

[PC:1134]

参考:ACMS B2B V5.6.1リリースノート抜粋

2.SFTPクライアント - 鍵交換アルゴリズムの優先度の改善

セキュリティ強化を目的として、鍵交換アルゴリズムの優先度の既定値の見直しを行いました。

優先度は以下の通りです。

- diffie-hellman-group-exchange-sha256

- diffie-hellman-group14-sha256

- diffie-hellman-group14-sha1

また、下記の鍵交換アルゴリズムを既定値から除外しました。

- diffie-hellman-group-exchange-sha1

- diffie-hellman-group1-sha1

本セキュリティ強化によって通信できない相手が存在する場合は、除外された鍵交換アルゴリズムをacms.propertiesの「cps.ssh_kex」に設定することで、従来の挙動に戻す事が可能です。

[PC:1299]

3.SFTPクライアント - DHグループ交換における鍵サイズのセキュリティ改善

Logjam攻撃への対応を目的として、以下のDHグループ交換について鍵サイズ下限の既定値を1024から2048に変更しました。

- diffie-hellman-group-exchange-sha256

- diffie-hellman-group-exchange-sha1

本セキュリティ強化によって通信できない相手が存在する場合は、acms.propertiesに以下を設定することで、それぞれ従来の挙動に戻すことが可能です。

- cps.ssh_dhgex_length_min:最小値

- cps.ssh_dhgex_length_prefererd:推奨値

- cps.ssh_dhgex_length_max:最大値

[PC:1267]

【お問い合わせ先】

カスタマー・サポート・サービス契約をお持ちのお客様

Webサポートシステムからお問い合わせください。

|